该靶机虽然是Beginner难度,但我也用了一周的时间来做以及消化其中的思路和方法

本篇文章不涉及任何Flag的透露。(但涉及一些环境的剧透)

简介

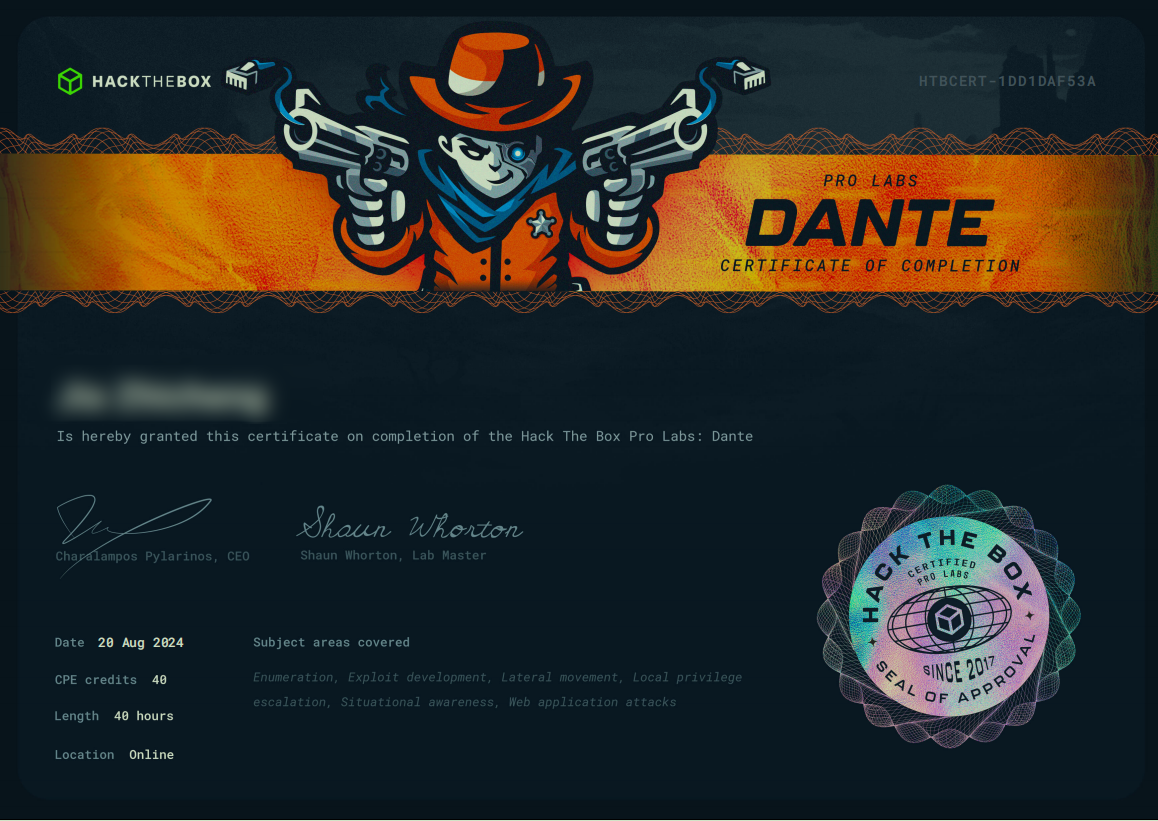

Dante 是一个适合初学者的现代化 Pro Lab,提供学习常见渗透测试方法。

Dante的机器有些老旧,过时,使用一些2021年之后的漏洞几乎可以通杀(Linux、Windows机器的PrivEsc),但毋庸置疑的是,Dante一个适合学习渗透思路和流程的优秀机器。在该Pro Labs中,可以学习到许多Web漏洞、Linux漏洞以及Windows漏洞,可以让我们熟练掌握现代化渗透测试工具的使用,如Metasploit框架,Cobalt Strike工具,多级代理工具的使用。在官方的介绍中,Dante是由14台机器组成(最后通关发现似乎只有13台,FW01未能到达),共计27个Flag。

网络环境

(Dante 是共享靶机,应该是每天重置一次,因此在打靶过程中要做好笔记,找好立足点,以便于靶机重置后能够快速开始接下来的渗透)

完成Dante后,对Dante的网络环境做了一个简单的梳理,大概有 2 个子网网段(172.16.1.1/24和172.16.2.1/24),根据Dante的机器,做了一个简单的拓扑图

此处内容需要评论回复后(审核通过)方可阅读。

多级网络, 因此需要进行尝试进行多层代理

第一次打Dante使用ssh -D搭建socks5隧道,配合Proxychains进行渗透,但感觉太麻烦了,在全部打完后,了解到根据Ligolo-Ng,操作简单易上手,

通过Dante的网络环境,我也使用Cobalt Strike进行上线,结果如图:(cs似乎不支持linux 机器作为中转监听器,还没找到解决方法)

此处内容需要评论回复后(审核通过)方可阅读。

建议与总结

- Dante 不难,主要在于信息收集,不要遗漏可能存在信息的地方.十几台机器之间也是有通用的地方,比如账号密码(凭据), 收集到的信息(凭据,端口等)要做好记录,可能存在漏洞的地方都要尝试一下,不用着急速通.

- 这种存在多个网段/多台机器的环境,每拿到一个机器的权限,要记得尝试ping一下,查看是否存在其他存活机器.

- Dante的机器有些老了,可以先尝试使用一些危害比较大的漏洞(如ms17-010),之后可以尝试去找预期解法.

- Dante里还有几个二进制的题目(不会),但都可以非预期(bushi)