在线安全检测工具:VirtualTotal

VirtualTotal是一个在线安全检测工具,可以通过使用多个杀毒引擎来扫描文件,并提供文件的扫描结果。它可以分析文件并检测其中是否包含病毒、木马等恶意软件,并提供详细的扫描报告。VirtualTotal能够帮助用户快速了解文件是否安全,从而减少潜在的安全风险。

以下是如何使用VirtualTotal进行安全检测:

- 进入VirtualTotal网站:在浏览器中输入https://www.virustotal.com/地址进入VirtualTotal网站。

- 上传文件:在VirtualTotal主页中,可以看到一个“选择文件”按钮,单击它以选择要检测的文件。您也可以拖放文件到该页面上。

- 扫描文件:选定文件后,单击“Scan it!”按钮以开始扫描。VirtualTotal将会使用多个杀毒引擎来检查文件是否包含任何恶意内容。扫描完成后,您可以查看扫描报告。

- 查看扫描报告:扫描报告将显示在同一页面上,其中包括每个杀毒引擎的扫描结果、发现的病毒或其他恶意内容名称等细节。如果扫描没有发现任何问题,则报告将显示“0”个检测项。

总之,VirtualTotal是一个快速、方便的在线安全检测工具,可以帮助您确定电脑中的文件是否存在任何安全问题。

在线安全检测工具:Cloud-OPSWAT

Cloud-OPSWAT是一种安全检测工具,它使用多个杀毒引擎对文件进行扫描和分析,并提供详细的扫描报告。Cloud-OPSWAT可以帮助用户快速、准确地确定文件是否存在安全问题,防止电脑受到病毒、木马等恶意软件的入侵。

以下是如何使用Cloud-OPSWAT进行安全检测:

- 进入Cloud-OPSWAT网站:在浏览器中输入https://metadefender.opswat.com/地址进入Cloud-OPSWAT网站。

- 上传文件:在Cloud-OPSWAT主页中,可以看到一个“Choose a file”按钮,单击它以选择要检测的文件。您也可以直接将文件拖放到该页面上。

- 扫描文件:选定文件后,单击“Scan”按钮以开始扫描。Cloud-OPSWAT将会使用多个杀毒引擎来检查文件是否包含任何恶意内容。扫描完成后,您可以查看扫描结果。

- 查看扫描结果:扫描结果将显示在同一页面上,其中包括每个杀毒引擎的扫描结果、发现的病毒或其他恶意内容名称等细节。如果扫描没有发现任何问题,则结果将显示为“No threats detected”。

总之,Cloud-OPSWAT是一个快速、方便的在线安全检测工具,可以帮助您确定文件是否存在任何安全问题。它使用多个杀毒引擎对文件进行扫描和分析,提供准确的扫描报告,是保护您的电脑安全的重要工具之一。

DFIR报告是一份数字取证和响应报告,用于总结一个事件的关键发现和调查结果,提供给涉及人员参考。DFIR代表“数字取证和响应”,这意味着它是对针对计算机系统或网络的安全事件进行的数字取证和响应工作的记录。

数字取证和响应通常用于响应安全事件(如网络入侵、数据泄露等),以确保系统和数据的安全。DFIR报告描述了采取的措施,分析得出的结论,甚至可能包括建议行动,以帮助组织更好地准备和应对未来的安全事件。

DFIR报告通常由经验丰富的数字取证和响应专业人员编写,需要对数字取证和响应技术有深入的了解。他们在调查期间会采集和分析数据,确定入侵者是否访问了系统和/或网络,并尽可能多地收集信息以确定入侵的来源和目的。然后,他们会汇总这些发现,撰写DFIR报告,详细介绍他们的结论,提供给安全团队、高管和其他利益相关者参考,以指导组织在未来防范和应对类似的安全事件。

window下获取文件hash的指令

Get-FileHash 文件名

Algorithm Hash

--------- ----

SHA256 1D53E91D84E339FA58A9B7C120E1FCAACBBFB0782CCC4A54B5E53A7AA7C731AD Host Artifacts 可翻译为主机痕迹

"Host Artifacts" 的汉语翻译为 "主机痕迹" 或 "主机遗留物",是指计算机系统中与主机相关的物理或数字痕迹。这些痕迹可以用于数字取证分析,用来识别和追踪事件、检测威胁和恶意活动、还原事故现场等。Network Artifacts(网络遗物)是指在计算机网络中留下的一些痕迹或痕迹片段,这些痕迹可以帮助分析人员了解网络的活动和行为。

网络流量数据、日志文件、系统配置文件、文件系统

通过收集和分析网络遗物,分析人员可以了解网络的活动和行为,发现可能存在的安全问题,识别攻击者的操作,及时采取措施保护网络安全。

使用tshark命令获取POST请求的User-Agent字段

$ tshark --Y http.request -T fields -e http.host -e http.user_agent -r analysis_file.pcap 可用于使用用户代理(User-Agent)进行浏览器检测的工具

恶意软件s:MalwareBazaar、 Malshare为安全研究提供样本、 YARA results

MalwareBazaar和MalShare都是在线恶意软件分析平台,可以帮助用户检测、分析和了解恶意软件的行为,从而帮助用户更好地保护自己的计算机系统。

MalwareBazaar是由Abuse.ch开发的云服务平台,旨在协助网络安全专业人员发现和分析最新的恶意软件样本。它使用先进的技术来收集、分析和共享恶意软件样本,为恶意软件研究人员、安全研究人员和其他安全专业人员提供有价值的数据和信息。

MalShare是一个由Malware.lu开发的在线恶意软件分析平台,它通过提供高质量的恶意软件样本和相关信息,帮助用户设计和实施更好的安全防御措施。平台上的每个样品都经过仔细筛选和分类,以确保用户可以获得最新、最真实和最具深度的数据和信息。

这两个平台都可以帮助用户收集、分析和了解恶意软件,为用户提供重要的数据和信息,并促进安全研究和防御。用户只需上传样品文件,等待分析结果即可获得有价值的数据和信息,从而有效保护自己的计算机系统。

ssdeep:Fuzzy hashing

MITRE ATT&CK(Adversarial Tactics, Techniques, and Common Knowledge)是一种系统性的网络攻击知识库,由MITRE公司开发和维护。这个框架可以分解网络攻击过程为不同的战术和技术,并提供了一套用于描述和共享威胁行为的标准化语言。

MITRE ATT&CK 框架包括企业级和移动版两个部分。其中,企业级ATT&CK主要关注企业网络中的攻击行为,包括网络侦察、入侵、执行、掩盖等阶段,将攻击流程从可见性的角度划分为11个战术和90多项技术。 移动版ATT&CK则着眼于移动设备上常见的攻击技术和战术。

ATT&CK框架不仅能够帮助安全团队更好地理解攻击者的行为模式,还可以为组织提供一套标准化的分类方法,以便更好地进行威胁情报分享和对抗操作。此外,也可以通过将ATT&CK框架应用于测试和演练等方面来提高安全团队的反演技能和能力。因此,ATT&CK框架已经成为当前广泛应用的网络攻击行为知识库,并被众多安全厂商和组织采用。

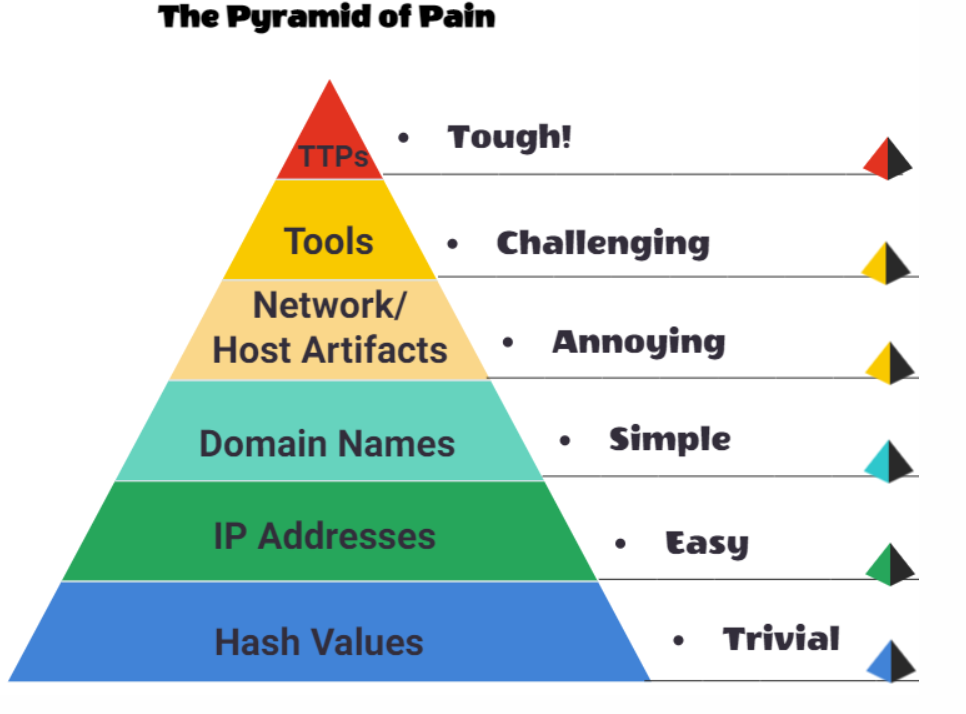

TTPs stands for Tactics, Techniques & Procedures. (TTP 代表战术、技术和程序。)