知识点:LSB隐写

//无脑跑脚本

from PIL import Image

filename=input("输入图片地址")

p = Image.open(filename).convert('L')

a,b = p.size

flag = Image.new('L',(a,b),255)

for y in range(b):

for x in range(a):

if p.getpixel((x,y))%2==0:

flag.putpixel((x,y),255)

else:

flag.putpixel((x,y),0)

flag.show()

或者:使用windows系统自带的画图工具,转成PNG格式后,用Stegsolve.jar改变颜色通道,也可得到flag。

2.misc1

观察 题目描述,应该是十六进制,随便取一个数字d4是十进制的212,偏大,根据经验,减去128

s = 'd4e8e1f4a0f7e1f3a0e6e1f3f4a1a0d4e8e5a0e6ece1e7a0e9f3baa0c4c4c3d4c6fbb9e1e6b3e3b9e4b3b7b7e2b6b1e4b2b6b9e2b1b1b3b3b7e6b3b3b0e3b9b3b5e6fd'

st = ''

for i in range(0, len(s), 2):

st += chr(int(s[i:i + 2], 16) - 128)

print(st)

3.神奇的Modbus

工具:wireshark

使用wireshark的查找功能

但flag还是不对,结合题目,将Mdbus改为Modbus即可。

4.小小的PDF

知识点:PDF隐写

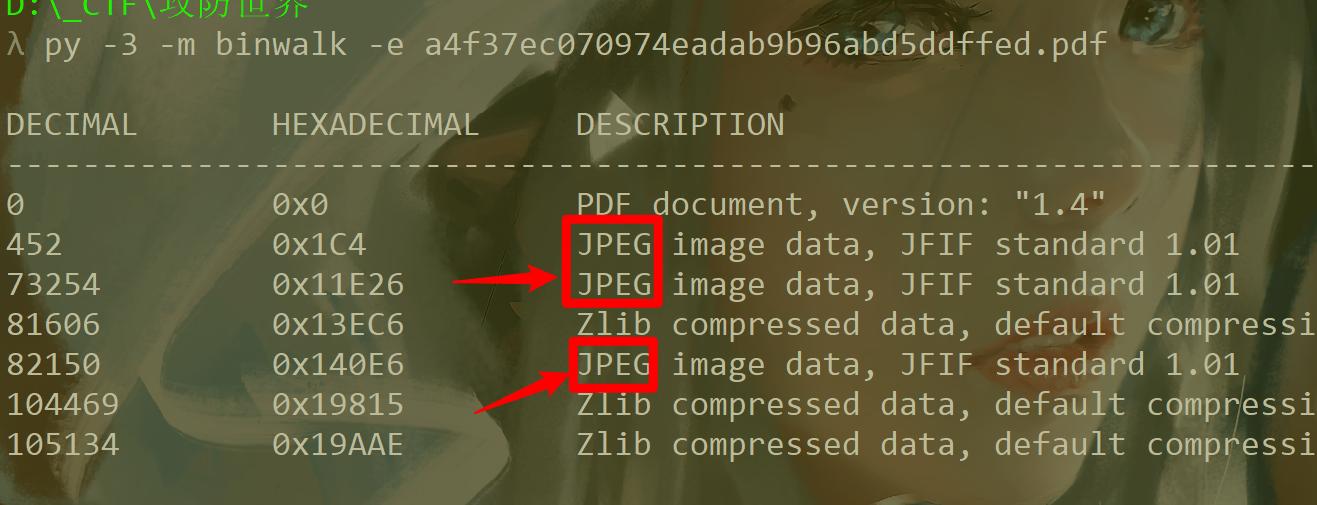

工具:binwalk,foremost

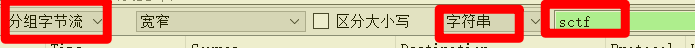

- 先使用binwalk查看PDF的文件组成,发现有三张jpg图片

- 使用foremost.exe分离,即可得到剩余的jpg,得到flag

5.Cephalopod

下载附件,是个流量包,搜索发现,存在一个png图片

使用binwalk、foremost提取均未果,拉到kail下,使用tcpxtract -f 文件名得到png图片,就是flag

6.Excaliflag

知识点:隐写、颜色通道

使用Stegsolve.jar切换几个颜色就可以得到flag。

7.4-2

知识点:词频分析

工具:在线工具

打开文件,是杂乱无章的字母

8.easycap

工具:wireshark

打开数据包,全是tcp协议,尝试搜索 flag、key、pub、ctf等都找不到,试一下追踪 tcp流,发现FLAG:,直接复制提交。【nnd,题目也没说明格式

9.stage1

工具:Stegsolve.jar、CQR.exe、010Editor、python反编译

知识点:PNG隐写、反编译 ,03F30D0A是.pyc的文件头

现在Stegsolve.jar中更改颜色通道,得到一个二维码,扫码得到一串秘文,看起来像 十六进制 ,转换成ASCII码,粘贴到 010Editor中(按Ctrl Shift V),另存为.pyc格式,再 反编译即可得到一段python代码

#!/usr/bin/env python

# visit https://tool.lu/pyc/ for more information

# Version: Python 2.7

def flag():

str = [

65,

108,

112,

104,

97,

76,

97,

98]

flag = ''

for i in str:

flag += chr(i)

print flag

没有flag{},直接提交即可