前言

最近有些迷上了HackTheBox打靶(bushi),但因为国内网络的原因,导致访问速度很慢,挂了梯子也没什么太明显的提升,打靶的体验感非常差,要被劝退了.

在一些群里看有的佬说使用前置代理能改善体验,但在网上不太容易找到能看的懂的教程(我的问题,叠加),通过不懈的搜索和尝试,发现了可能正确的使用方式,但使用前置代理还是有些延迟(可能操作的不对).

好在阿里云的天工开物可以免费获得一台新加坡的服务器,配置不高,但在本地创建一个Socks代理服务器还是绰绰有余的(1024G流量).因为不懂这些知识,又是一下午的浏览器搜索查找,花费了一个下午的时间才解决需求(可能?bushi).

仅做学习记录,不确定这样做阿里云会不会封服务器.(饶命.!)

1. 前置代理

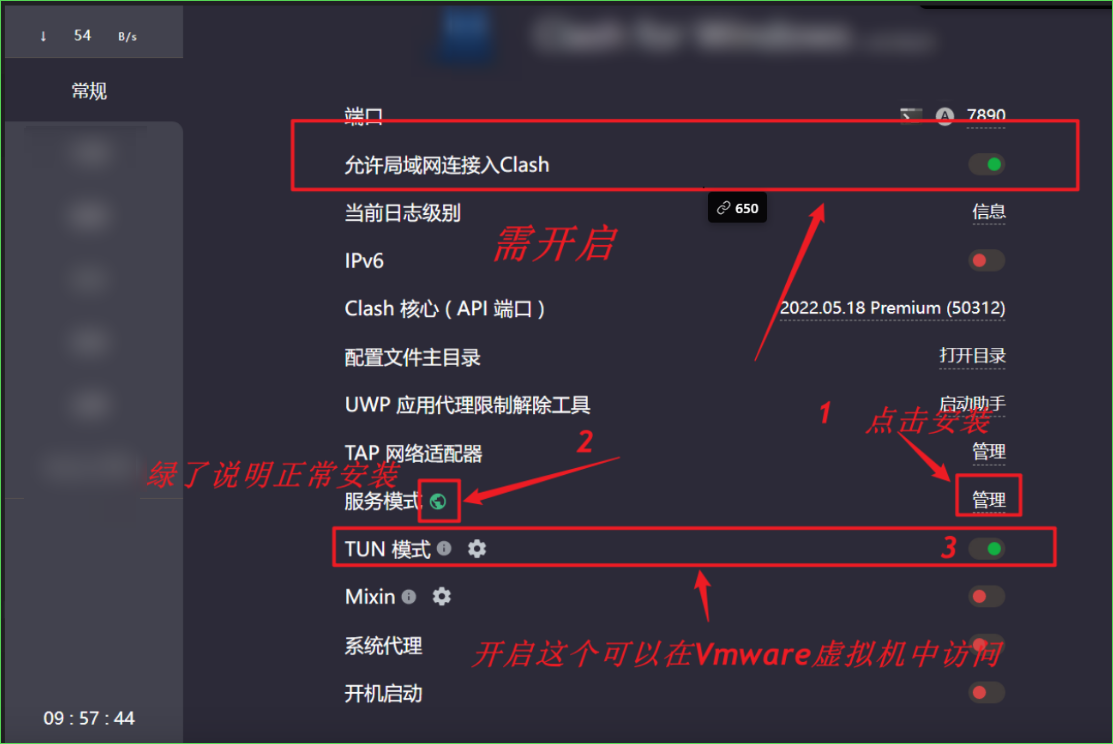

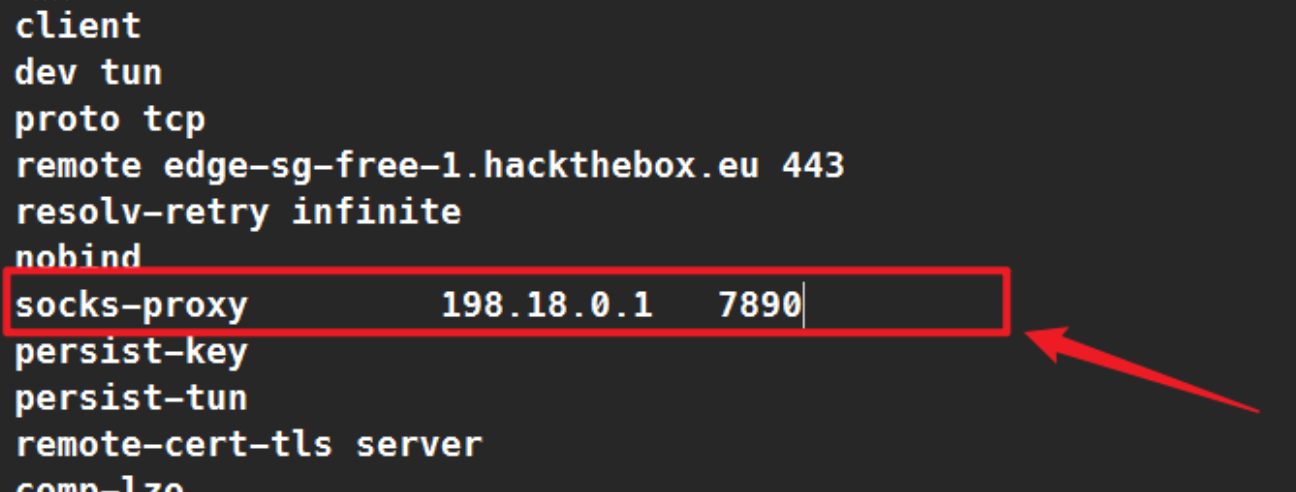

在下载ovpn文件中添加clash的代理地址(clash需要开启LAN局域网访问)

如果是在windows下连接就在下载的ovpn文件中添加前置代理

至于Vmware中虚拟机我没有试过,可能试一下添加 以太网的或者WIFI的地址(具体情况具体分析)

效果

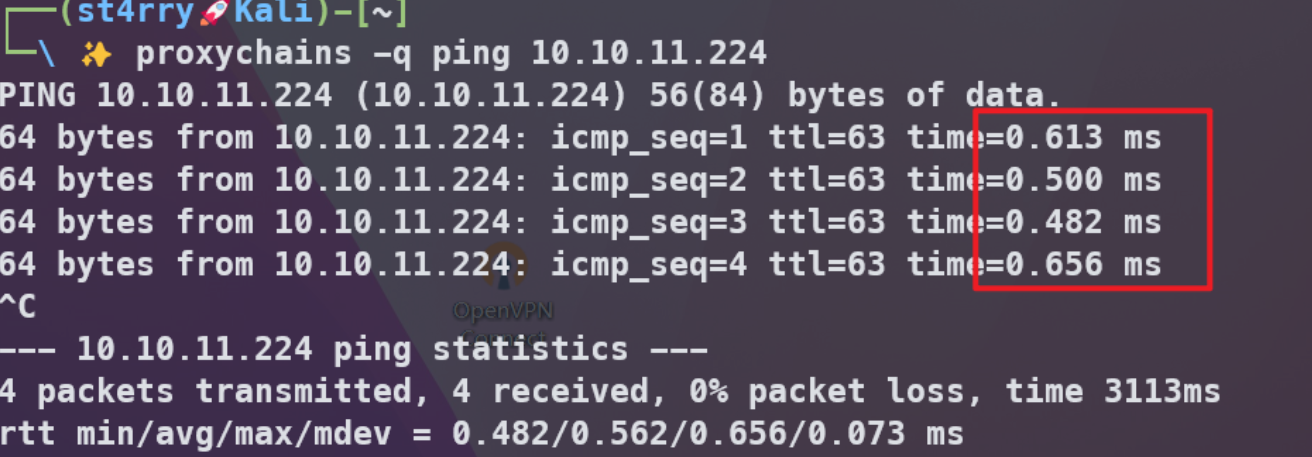

实测下载HTB的openvpn(tcp),使用新加坡的节点(添加前置代理),ping速度稳定在150ms左右.

缺点

进行端口扫描好像还是挺慢的(可能是因为我是免费用户?)

2. proxychains + 海外vps + ssh转发

需要有一台海外的服务器,我这里是白嫖的阿里云天工开物的服务器(新加坡)[大学生福利]

(体验感很好,就是有点绕,后面说)

操作很简单

VPS上

安装ssh server

sudo apt-get update

sudo apt-get install openssh-server配置SSH代理

vim /etc/ssh/sshd_config在文件中添加 AllowTcpForwarding yes ,然后重启ssh服务 sudo systemctl restart ssh

本地

ssh -D 1080 -C -q -N username@YOUR_VPS_IP然后在/etc/proxychains4.conf 最后加上

socks 127.0.0.1 1080使用的时候在命令行执行,会发现ip地址是vps的ip就是可以了

proxychains curl ipinfo.io/ip使用本机的Burpsuite进行抓包

暂略.

本地浏览器访问htb的靶机web服务

配合 SwitchyOmega.暂略

效果

如图

缺点

(我使用过程中发现的,暂未找到解决方法)

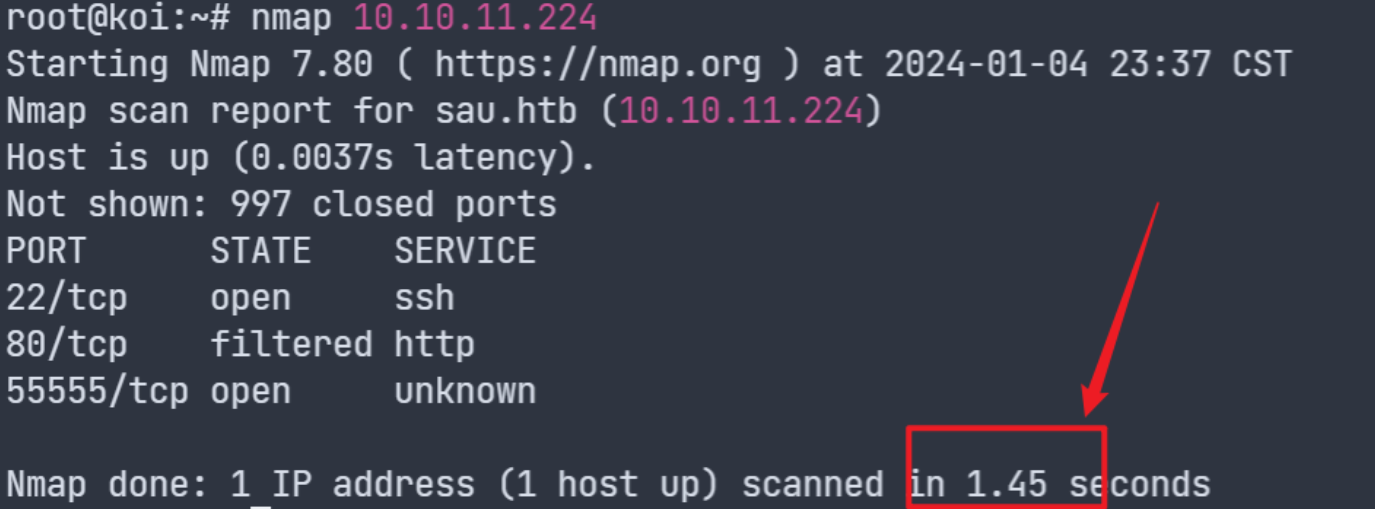

nmap扫描只能在vps上进行,无法使用proxychains配合nmap进行扫描

(补:简单的解决方法效果不是很好,似乎proxychains只能代理tcp协议的流量,因此没法是nmap进行ICMP,UDP等的扫描)vim /etc/proxychains4.conf 注释掉 proxy_dns 即可- 反弹shell只能在vps上进行,连接openvpn的tun在vps上,不知道怎么在本地的攻击机上进行反弹