2.misc2

软盘,使用VMware挂载

3.miscx

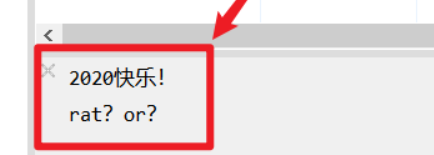

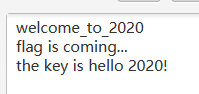

打开压缩包,看到提示,

发现只有misc.png,没有密码,提取出来,经过一系列操作没发现其他的有用信息,用图片内容2020作为密码,打开music.doc,是一串音乐字符,在线解密,得到一串密文【因为是U2FsdGVkX1开头,初步判断为Rabbit加密,密码为2020】,解密Rabbit

作为hint.txt的密码打开文本,又是一串密文,看起来像base64,进行解密,解密得到的字符串中含有 % ,根据经验尝试发现是 URL编码,解码后又得到base64【反复跳转】,最终得到

将 hello 2021! 作为密码打开flag.txt,得到flag。

4.misc50

脚本

import re

def read_file(filepath):

with open(filepath) as fp:

content=fp.read();

return content

number = read_file('thienc.txt')

result = []

result.append(re.findall(r'.{2}', number))

result = result[0]

strings =''

for i in result:

y = bytearray.fromhex(i)

z = str(y)

z= re.findall("b'(.*?)'",z)[0]

strings += z

b= strings.split('0x')

strings=''

for i in b:

if len(i) ==1:

i= '0' + i

strings +=i

with open('te.txt', 'w') as f:

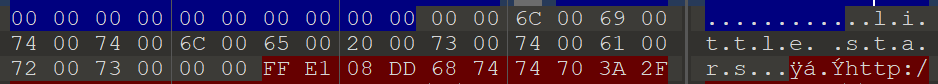

f.write(strings)5.misc30

用010Editor打开,看文件头,发现是RAR压缩包,改文件后缀为.rar,打开压缩包,有三个文件,其中星空.jpg没有加密,突破口肯定是在里了。图片一梭哈,啥有用的信息都没找到,(看了wp),在010Editor中发现了一段奇怪的字符串

用little stars作为密码打开了 .doc文件,很明显有隐藏的内容。全选,改变字体颜色即可得到另一个压缩包文件的密码,解压得到一个二维码,扫码得到最终的flag。

6.stega1

直接用jphswin.exe,密码为空【不要使用jpseek,不适用于空密码】

7.misc3

键盘密码,在键盘上组成的字母,小写即可

8.misc40

下载一个压缩包后,打开其中的文本文件,猜测是进制转换

110001010100011101

2>4>8>10

2 -> 4 :301110131

2 -> 8 :612435

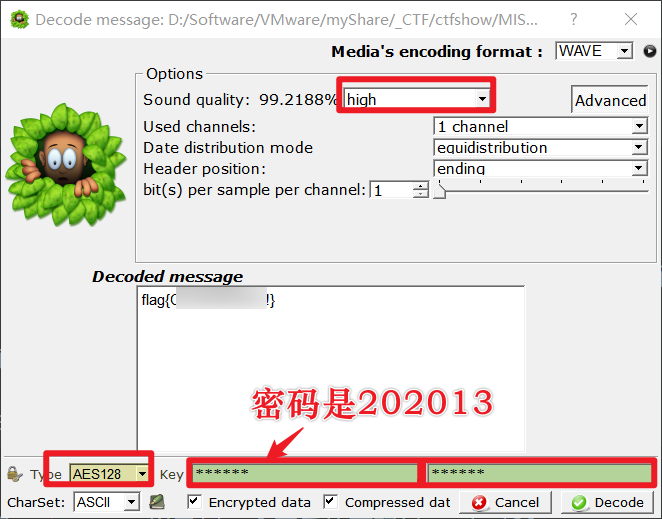

2 -> 10:202013 #暂时用不上还有一个二维码、MP3和wav文件,

扫描二维码没得到任何有用的信息,用 010Editor打开二维码,发现下面含有一部分Brainfuck编码,Brainfuck在线解码,得到核心价值观密码,核心价值观在线解码,得到123456

使用Audacity,并未发现音频隐写,在使用MP3Stego,对MP3文件进行隐写提取

Decode.exe -X -P 123456 svega.mp3得到svega.pcm.txt文件 --> 提示使用SlientEye以及另一个音乐的密码是 abc123

使用 abc123解压音乐包,在使用SlientEye